Udemy - Kali Linux per Aspiranti Hacker! 100% Pratico! (Update 10-2024) [VideoCorso Ita - Ita Subs]

Informazioni

- Categoria: Altro Videocorsi

- Data: 2025-09-23 11:32

- Dimensione: 2.7 GiB

24

0

591

Ultimo aggiornamento: 2026-02-24 19:33

Seed

Leech

Completi

Hash:

8d271802c1c5ce297423e16fd377121c1793511b

Download

Tutte le Mie Releases

(Clicca Qui)

Faceva sì che tutti, piccoli e grandi, ricchi e poveri, liberi e schiavi ricevessero un marchio sulla mano destra e sulla fronte e che nessuno potesse comprare o vendere se non chi avesse il marchio,

cioè il nome della bestia o il numero del suo nome.

VARIANTE

La Verità vi farà Liberi

Udemy - Kali Linux per Aspiranti Hacker!

100% Pratico! [Ita - Ita Subs]

[2024 - Aggiornato Laboratorio]

Alla Scoperta del Sistema Operativo Utilizzato dagli Hacker!

By Ethical Hacker Italiani

*Si desidera ringraziare kabino

Cosa Imparerai

-Utilizzo del Sistema Operativo Kali Linux

-Utilizzo di tutti i TOOL più importanti

-Esempi Pratici

-Spiegazione del funzionamento di ogni TOOL

Descrizione

Benvenuto Aspirante Ethical Hacker!

Vi presentiamo il nuovissimo corso di Ethical Hacker Italiani "Kali Linux Per Aspiranti Hacker!"

In questo corso vi verrà presentato e analizzato a fondo il sistema operativo più utilizzato da Ethical Hacker ed Esperti in Sicurezza in tutto il mondo!

Non è l'unico SISTEMA OPERATIVO in ambito SICUREZZA OFFENSIVA ma certamente è uno dei più compliti e semplici da utilizzare!

Ogni sezione facente parte dell'interfaccia del sistema operativo verrà esplorata ed approfondita nel dettaglio.

Verranno presentati un gran numero di TOOL e STRUMENTI.

Per ogni strumento analizzato ci sarà una DESCRIZIONE APPROFONDITA e tantissimi esempi pratici!

Inoltre, ampio spazio sarà dato alle varie modalità di installazione di Kali Linux. Insomma, un corso da non perdere!

Questi alcuni degli argomenti che verranno trattati all'interno di questo corso:

-Creazione del Laboratorio

-Comandi Principali Linux

-KALI TOOLS: Information Gathering

-KALI TOOLS: Vulnerability Analysis

-KALI TOOLS: Web Application Analysis

-KALI TOOLS: Password Attack

-KALI TOOLS: Wireless Attack

-KALI TOOLS: Reverse Engineering

-KALI TOOLS: Exploitation Tools

-KALI TOOLS: Sniffing

-KALI TOOLS: Post Exploitation

-KALI TOOLS: Forensics

-KALI TOOLS: Social Engineering

-...e molto altro ancora!

Non perdere questa occasione di conoscere il SISTEMA OPERATIVO più utilizzato in ambito Ethical Hacking e non solo! Uno dei sistemi operativi più utilizzato dagli esperti in SICUREZZA INFORMATICA!

Buono Studio e soprattutto Buon Divertimento!

A chi è rivolto questo corso

-Appassionati di Ethical Hacking e Sicurezza Informatica

Requisiti

*PC con Connessione Internet

Il Corso è composto da:

(Clicca Qui)

Faceva sì che tutti, piccoli e grandi, ricchi e poveri, liberi e schiavi ricevessero un marchio sulla mano destra e sulla fronte e che nessuno potesse comprare o vendere se non chi avesse il marchio,

cioè il nome della bestia o il numero del suo nome.

VARIANTE

La Verità vi farà Liberi

Udemy - Kali Linux per Aspiranti Hacker!

100% Pratico! [Ita - Ita Subs]

[2024 - Aggiornato Laboratorio]

Alla Scoperta del Sistema Operativo Utilizzato dagli Hacker!

By Ethical Hacker Italiani

*Si desidera ringraziare kabino

Cosa Imparerai

-Utilizzo del Sistema Operativo Kali Linux

-Utilizzo di tutti i TOOL più importanti

-Esempi Pratici

-Spiegazione del funzionamento di ogni TOOL

Descrizione

Benvenuto Aspirante Ethical Hacker!

Vi presentiamo il nuovissimo corso di Ethical Hacker Italiani "Kali Linux Per Aspiranti Hacker!"

In questo corso vi verrà presentato e analizzato a fondo il sistema operativo più utilizzato da Ethical Hacker ed Esperti in Sicurezza in tutto il mondo!

Non è l'unico SISTEMA OPERATIVO in ambito SICUREZZA OFFENSIVA ma certamente è uno dei più compliti e semplici da utilizzare!

Ogni sezione facente parte dell'interfaccia del sistema operativo verrà esplorata ed approfondita nel dettaglio.

Verranno presentati un gran numero di TOOL e STRUMENTI.

Per ogni strumento analizzato ci sarà una DESCRIZIONE APPROFONDITA e tantissimi esempi pratici!

Inoltre, ampio spazio sarà dato alle varie modalità di installazione di Kali Linux. Insomma, un corso da non perdere!

Questi alcuni degli argomenti che verranno trattati all'interno di questo corso:

-Creazione del Laboratorio

-Comandi Principali Linux

-KALI TOOLS: Information Gathering

-KALI TOOLS: Vulnerability Analysis

-KALI TOOLS: Web Application Analysis

-KALI TOOLS: Password Attack

-KALI TOOLS: Wireless Attack

-KALI TOOLS: Reverse Engineering

-KALI TOOLS: Exploitation Tools

-KALI TOOLS: Sniffing

-KALI TOOLS: Post Exploitation

-KALI TOOLS: Forensics

-KALI TOOLS: Social Engineering

-...e molto altro ancora!

Non perdere questa occasione di conoscere il SISTEMA OPERATIVO più utilizzato in ambito Ethical Hacking e non solo! Uno dei sistemi operativi più utilizzato dagli esperti in SICUREZZA INFORMATICA!

Buono Studio e soprattutto Buon Divertimento!

A chi è rivolto questo corso

-Appassionati di Ethical Hacking e Sicurezza Informatica

Requisiti

*PC con Connessione Internet

Il Corso è composto da:

Files

-

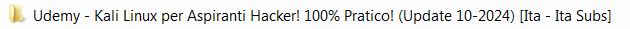

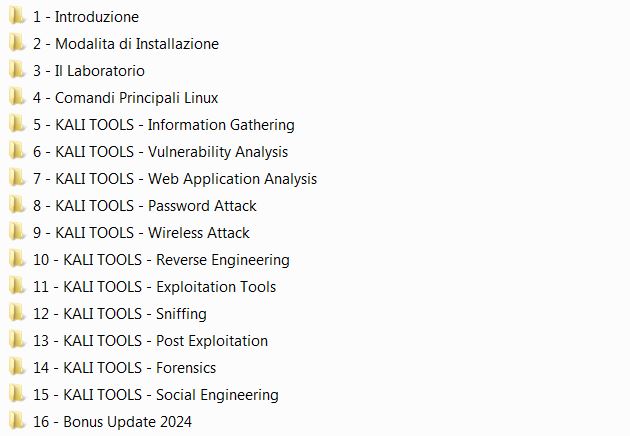

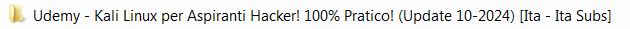

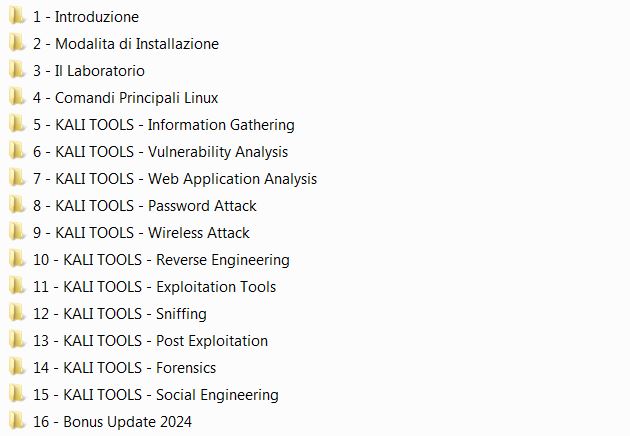

Udemy - Kali Linux per Aspiranti Hacker! 100% Pratico! (Update 10-2024) [Ita - Ita Subs]

-

1 - Introduzione

- 1 - Sistemi Operativi Offensive.mkv (17.48 MiB)

- 2 - Materiale di Supporto allo Studio.mkv (28.01 MiB)

- 3 - Note Supporto allo Studio.html (547 B)

- 4 - Kali Linux.mkv (40.55 MiB)

- 5 - Analisi del Sito.mkv (71.66 MiB)

-

2 - Modalita di Installazione

- 6 - Virtualizzazione da BIOS.mkv (7.57 MiB)

- 7 - Modalita di Installazione.mkv (28.26 MiB)

- 8 - Oracle VirtualBox.mkv (20.27 MiB)

- 9 - Installazione Oracle VirtualBox.mkv (31.94 MiB)

- 10 - Importare una VM.mkv (9.57 MiB)

- 11 - Avvio VM - VirtualBox.mkv (5.23 MiB)

- 12 - VMware Player.mkv (23.21 MiB)

- 13 - Installazione VMware Player.mkv (11.39 MiB)

- 14 - Avvio VM - VMware Player.mkv (14.27 MiB)

- 15 - Immagine ISO.mkv (37.71 MiB)

- 16 - Installazione tramite immagine ISO.mkv (17.75 MiB)

- 17 - Creazione account Amazon AWS.mkv (44.34 MiB)

- 18 - Avvio Istanza EC2.mkv (36.6 MiB)

- 19 - Accesso Istanza EC2.mkv (10.07 MiB)

-

3 - Il Laboratorio

- 20 - Scaricamento Immagine WIndows Server 2022.mkv (30.07 MiB)

- 21 - Creazione della VM.mkv (8.57 MiB)

- 22 - Installazione Windows Server 2022.mkv (10.54 MiB)

- 23 - Verifica della Connettivita.mkv (13.59 MiB)

- 24 - Verifica Adattatori di Rete.mkv (2.55 MiB)

- 25 - Scaricamento & Installazione Kioptrix.mkv (17.02 MiB)

- 26 - Scaricamento & Installazione Metasploitable 2.mkv (17.36 MiB)

-

4 - Comandi Principali Linux

- 27 - Introduzione al terminale Linux.mkv (14.53 MiB)

- 28 - Comandi di Base - Parte 1.mkv (11.61 MiB)

- 29 - Comandi di Base - Parte 2.mkv (15.07 MiB)

- 30 - Comandi di Rete - Parte 1.mkv (19.51 MiB)

- 31 - Comandi di Rete - Parte 2.mkv (19.33 MiB)

-

5 - KALI TOOLS - Information Gathering

- 32 - Introduzione.mkv (17.3 MiB)

- 33 - The Harvester.mkv (18.44 MiB)

- 34 - Recon-Ng.mkv (36.65 MiB)

- 35 - Scaricamento HoneyPot.mkv (12.79 MiB)

- 36 - Avvio HoneyPot.mkv (8.97 MiB)

- 37 - Nmap.mkv (30.01 MiB)

- 38 - Masscan.mkv (12.66 MiB)

-

6 - KALI TOOLS - Vulnerability Analysis

- 39 - Introduzione.mkv (6.08 MiB)

- 40 - Vulnerability Analysis con Nmap.mkv (58.75 MiB)

-

7 - KALI TOOLS - Web Application Analysis

- 41 - Introduzione.mkv (5.48 MiB)

- 42 - Tecnologie Siti Web.mkv (30.36 MiB)

- 43 - Wapiti.mkv (156.33 MiB)

- 44 - Dirbuster.mkv (52.52 MiB)

- 45 - WPscan.mkv (43.48 MiB)

-

8 - KALI TOOLS - Password Attack

- 46 - Introduzione.mkv (4.06 MiB)

- 47 - Password Attacks.mkv (91.64 MiB)

- 48 - Medusa.mkv (14.39 MiB)

- 49 - HashCat.mkv (58.73 MiB)

-

9 - KALI TOOLS - Wireless Attack

- 50 - Introduzione.mkv (32.76 MiB)

-

10 - KALI TOOLS - Reverse Engineering

- 51 - Introduzione.mkv (5.08 MiB)

- 52 - Buffer Overflow - LABORATORIO COMPLETO.mkv (662.49 MiB)

-

11 - KALI TOOLS - Exploitation Tools

- 53 - Introduzione.mkv (9.09 MiB)

- 54 - Rilevamento Versione Servizi.mkv (44.2 MiB)

- 55 - Scelta dell'Exploit.mkv (40.07 MiB)

- 56 - Exploitation.mkv (18.52 MiB)

-

12 - KALI TOOLS - Sniffing

- 57 - Introduzione.mkv (4.48 MiB)

- 58 - Network Sniffing.mkv (117.21 MiB)

- 59 - Mac Spoofing.mkv (35.72 MiB)

-

13 - KALI TOOLS - Post Exploitation

- 60 - Introduzione.mkv (4.94 MiB)

- 61 - Mimikatz.mkv (27.29 MiB)

- 62 - Empire.mkv (75.94 MiB)

- 63 - ProxyChains.mkv (65.11 MiB)

-

14 - KALI TOOLS - Forensics

- 64 - Introduzione.mkv (7.24 MiB)

-

15 - KALI TOOLS - Social Engineering

- 65 - Introduzione.mkv (6.64 MiB)

- 66 - SET.mkv (33.9 MiB)

- 67 - Saluti Finali e dove trovarci.mkv (9.88 MiB)

-

16 - Bonus Update 2024

- 68 - Bonus Update Lab 2024.mkv (266.85 MiB)

- Read Me.txt (17 B)

-

Trackers

- udp://tracker.torrent.eu.org:451/announce

- udp://p4p.arenabg.com:1337/announce

- udp://explodie.org:6969/announce

- udp://tracker.opentrackr.org:1337/announce

- udp://open.stealth.si:80/announce

- udp://tracker.yume-hatsuyuki.moe:6969/announce

- http://tracker1.itzmx.com:8080/announce

- http://tracker.bt4g.com:2095/announce

- udp://tracker.darkness.services:6969/announce

- udp://opentracker.io:6969/announce

- udp://tr4ck3r.duckdns.org:6969/announce

- udp://ttk2.nbaonlineservice.com:6969/announce

Commenti

Non ci sono commenti.

Accedi o iscriviti a ilCorSaRoNeRo per commentare questo torrent.