Udemy - Da 0 ad Hacker per Principianti! Hacking da 0 a 100! (Update Luglio 2021) [Ita]

Informazioni

4

0

149

Ultimo aggiornamento: 2026-03-10 16:28

Seed

Leech

Completi

Hash:

3dc64494330f2d164e683584feaca331766a4d3f

Download

Faceva sì che tutti, piccoli e grandi, ricchi e poveri, liberi e schiavi ricevessero un marchio sulla mano destra e sulla fronte e che nessuno potesse comprare o vendere se non chi avesse il marchio,

cioè il nome della bestia o il numero del suo nome.

VARIANTE

La Verità vi farà Liberi

Udemy - Da 0 ad Hacker per Principianti! Hacking da 0 a 100! (Update Luglio 2021) [Ita]

*Si desidera ringraziare kabino/ l autore Originale

Cosa Imparerai

-Che cos'è un Ethical Hacker

-Quali sono i principali vettori di attacco ad una rete

-Le fasi di un attacco informatico

-Come si effettua un Penetration Testing

-Come creare il proprio laboratorio

-Utilizzare le macchine virtuali

-Installare sistemi operativi Windows e Linux

-Eseguire i principali comandi per Linux

-Creare delle mappe concettuali

-Capire il funzionamento base di una rete

-Cos'è un indirizzo IP

-Come si utilizza il PING-ARP-TRACEROUTE

-Il funzionamento di NAT-DNS-DHCP

-Eseguire operazioni di base con Netcat

-Utilizzare Cisco Packet Tracer per la simulazione delle reti

-Come funziona una switch e cosa sono le VLAN

-Cosa si intende per Google Hacking

-Raccogliere informazioni sui Social Media

-Come si interroga un DNS

-La differenza tra protocollo TCP e UDP

-Differenti tipi di Exploitation

-Introduzione e configurazione di Armitage

-Come effettuare l'escalation dei privilegi

-Come iniettare codice malevolo

-Installare una backdoor su un sistema bersaglio

-Le tecniche di pivoting di una rete

-Come scrivere il report finale del Penetration Testing

Descrizione

Adesso ti spiego perché questo Corso è differente da tutti gli altri!

Innanzitutto, questo corso è destinato e dedicato a tutti i PRINCIPIANTI ASSOLUTI, quelli che hanno SOLO sentito parlare di Hacker, di Ethical Hacker e del mondo della Sicurezza Informatica in generale…Principianti ma con un gran curiosità e voglia di scoprire e di affrontare nuove sfide.

Questo corso è differente perché affronteremo l’Ethical Hacking da una prospettiva differente, da un punto di vista in cui pochi formatori l’hanno trattato: cercheremo di eliminare completamente la complessità di tale materia e di ridurre quindi al minimo l’esecuzione di comandi dal terminale e l’eventuale scrittura di codice (questa sarà argomento di corsi più avanzati).

In altre parole, utilizzeremo SOLO strumenti e tool accessibili tramite un’INTERFACCIA GRAFICA, sia per sistemi Windows che per sistemi Linux.

L’obiettivo sarà comprendere il CONCETTO, il modus operandi rimuovendo tutto ciò che non è strettamente necessario, come appunto l’esecuzione di lunghissimi comandi o l’utilizzo di un linguaggio di programmazione.

Inutile dirlo: se avete già esperienza in queste materie allora questo NON è il corso che fa per voi…non acquistatelo!

Entrando nel dettaglio, percorreremo tutte le fasi di un PENETRATION TEST, semplificando il tutto e mostrando, passo dopo passo, l’installazione di ogni strumento o tool che andremo ad utilizzare.

Il percorso è strutturato in dieci semplici passi:

1. PRIMO PASSO: Preparati all'Attacco!

2. SECONDO PASSO: Raccogli le Informazioni!

3. TERZO PASSO: Scansiona la Rete!

4. QUARTO PASSO: Enumera le Risorse!

5. QUINTO PASSO: Identifica le Vulnerabilità!

6. SESTO PASSO: Attacca il Sistema!

7. SETTIMO PASSO: Attacca la Web Application!

8. OTTAVO PASSO: Attacca la Rete Locale!

9. NONO PASSO: Mettiamo Insieme il Tutto!

10. DECIMO PASSO: E Adesso Cosa Faccio?

Per ognuna di queste fasi ci appoggeremo ad un LABORATORIO che ci servirà per svolgere tutti i nostri testi in un ambiente sicuro e protetto.

Lo scopo di questo corso è quello di farti appassionare a questa materia e di spronarti successivamente ad approfondire lo studio sempre più!

Seguendo questo corso NON diventerai un Ethical Hacker ma avrai tutti i requisiti per esserlo in un futuro molto prossimo!

Che altro dire? In Bocca al Lupo e Buono Studio!

Alla Prossima!

A chi è rivolto questo corso

-Chiunque sia interessato alla sicurezza informatica e all'ethical hacking

-Chiunque voglia capire come effettuare un penetration testing

-Chiunque sia appassionato alle tematiche di cyber-security

Requisiti

*Competenze informatiche di base

*PC con connessione Internet

Il Corso è composto da

Files

-

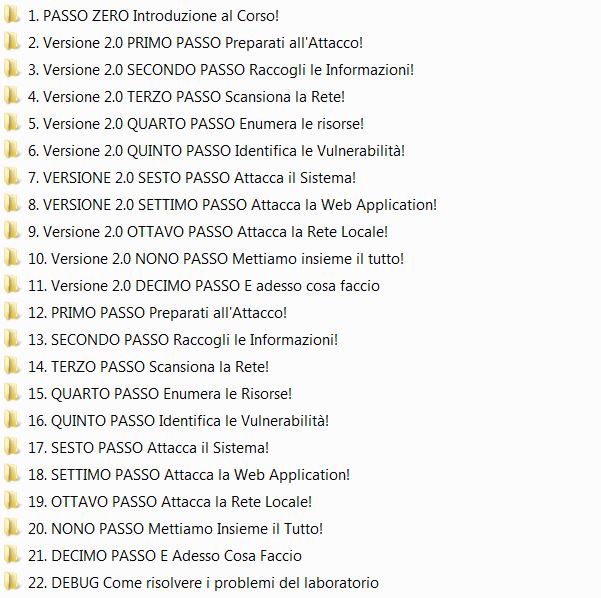

Udemy - Da 0 ad Hacker per Principianti! Hacking da 0 a 100! (Update 07-2021) [Ita]

-

1. PASSO ZERO Introduzione al Corso!

- 1. AGGIORNAMENTO A CORSO V2.0 - IMPORTANTE!!.mp4 (39.36 MiB)

- 2. Spirito di condivisione tra studenti.mp4 (6.49 MiB)

- 3. Udemy ed i Feedback a 5 stelle.mp4 (6.82 MiB)

- 4. Come ottenere il rimborso del corso.mp4 (9.51 MiB)

-

2. Versione 2.0 PRIMO PASSO Preparati all'Attacco!

- 1. V2.0 La Creazione del Laboratorio.mp4 (23.48 MiB)

- 2. V2.0 Settiamo Vitualbox e la sua Subnet.mp4 (52.76 MiB)

- 3. V2.0 Sistemiamo eventuali errori Vt-x e Amd-v in autonomia.mp4 (17.2 MiB)

- 4. V2.0 Scarichiamo ed installiamo Kali 2101.mp4 (43.86 MiB)

- 5. V2.0 Scarichiamo Windows 10 Ultima Release.mp4 (31.28 MiB)

- 6. V2.0 Scarichiamo la VM Metasploitable 2.mp4 (27.87 MiB)

-

3. Versione 2.0 SECONDO PASSO Raccogli le Informazioni!

- 1. V2.0 Introduzione alla raccolta delle informazioni.mp4 (21.66 MiB)

- 2. V2.0 L'Utilità delle Mappe Mentali.mp4 (18.37 MiB)

- 3. V2.0 La Raccolta delle Informazioni in Semplici Passi.mp4 (16.81 MiB)

- 4. V2.0 Utilizzo di base di Google e Bing.mp4 (28.06 MiB)

- 5. V2.0 Gli Operatori Avanzati in Google.mp4 (14.57 MiB)

- 6. V2.0 Ricerca Avanzata in Google.mp4 (12.49 MiB)

- 7. V2.0 Il Google Hacking Databse - GHDB.mp4 (26.87 MiB)

- 8. V2.0 Utilizzo di Google Search Diggity.mp4 (27.08 MiB)

- 9. V2.0 Localizzazione con Google Maps e Bing Maps.mp4 (25.51 MiB)

- 10. V2.0 Raccogliere Informazioni sulle Persone.mp4 (10.89 MiB)

- 11. V2.0 Webmii.com per l'acquisizione di Informazioni.mp4 (72.21 MiB)

- 12. V2.0 Maltego e l'Analisi delle Relazioni.mp4 (36 MiB)

- 13. V2.0 Analisi dei Principali Job Search Sites.mp4 (23.7 MiB)

- 14. V2.0 L'Utilità di Blog - Forum - Social Media.mp4 (21.52 MiB)

- 15. V2.0 Analisi di Base di un Sito Web.mp4 (12.87 MiB)

- 16. V2.0 Netcraft - Website Informer - Firebug - Shodan.mp4 (56.84 MiB)

- 17. V2.0 Estrarre Informazioni con Web Data Extractor.mp4 (31.7 MiB)

- 18. V2.0 Effettuare la Copia di un Sito Web.mp4 (21.1 MiB)

- 19. V2.0 Tornare Indietro nel Tempo - Wayback Machine.mp4 (39.85 MiB)

- 20. V2.0 Monitoraggio dei Cambiamenti di un Sito Web.mp4 (19.14 MiB)

- 21. V2.0 FOCA e l'Estrazione dei Metadati.mp4 (52.78 MiB)

- 22. V2.0 Tracciare le email - Email Tracker Pro.mp4 (86.78 MiB)

- 23. V2.0 Interrogazioni con WHOIS.mp4 (44.63 MiB)

- 24. V2.0 Analisi del DNS.mp4 (37.08 MiB)

- 25. V2.0 Tracciare i Pacchetti di Rete - Visual Route.mp4 (30.1 MiB)

- 26. V2.0 Realizziamo la Mappa Finale.mp4 (16.57 MiB)

-

4. Versione 2.0 TERZO PASSO Scansiona la Rete!

- 1. V2.0 Introduzione alla scansione della rete.mp4 (25.59 MiB)

- 2. V2.0 Realizzazione del Diagramma di Rete.mp4 (20.09 MiB)

- 3. V2.0 La Rete di Test.mp4 (24.06 MiB)

- 4. V2.0 Scansione con Windows.mp4 (36.49 MiB)

- 5. V2.0 Scansione con Kali e Nmap.mp4 (37.16 MiB)

- 6. V2.0 Manipolazione dei Pacchetti con Colasoft Packet Builder.mp4 (36.13 MiB)

- 7. V.20 Creazione Pacchetto ARP.mp4 (84.81 MiB)

- 8. V2.0 Creazione Pacchetto IPTCP.mp4 (66.66 MiB)

- 9. V2.0 PacketPlayer e l'Invio Massivo di Pacchetti.mp4 (91.38 MiB)

- 10. V2.0 Tecnica del Ping Sweep.mp4 (50.29 MiB)

- 11. V2.0 Kali Nmap e la scansione Aggressive.mp4 (27.71 MiB)

- 12. V2.0 Installazione di un Honeypot - Honeybot.mp4 (50.25 MiB)

- 13. V2.0 Scansione Nmap del nostro Honeypot.mp4 (40.89 MiB)

- 14. V2.0 Automazione con NetScan Tool.mp4 (53.25 MiB)

- 15. V2.0 Topologia di Rete con Network Topology Mapper.mp4 (37.58 MiB)

-

5. Versione 2.0 QUARTO PASSO Enumera le risorse!

- 1. V2.0 Introduzione all'Enumerazione.mp4 (21.43 MiB)

- 2. V2.0 Il Servizio Netbios.mp4 (42.19 MiB)

- 3. V2.0 Enumerazione del Servizio SNMP.mp4 (46.43 MiB)

- 4. V2.0 Enumerazione del Servizio LDAP.mp4 (84.83 MiB)

- 5. V2.0 Enumerazione del Servizio NTP.mp4 (91.13 MiB)

- 6. V2.0 Enumerazione del Servizio SMTP.mp4 (60.43 MiB)

- 7. V2.0 Enumerazione del servizio DNS e Trasferimento di Zona.mp4 (32.17 MiB)

- 8. V2.0 Le Password di Default.mp4 (17.49 MiB)

-

6. Versione 2.0 QUINTO PASSO Identifica le Vulnerabilità!

- 1. V2.0 Introduzione alla Ricerca delle Vulnerabilità.mp4 (39.66 MiB)

- 2. V2.0 Nessus Vulnerability Scanner Installazione.mp4 (29.37 MiB)

- 3. V2.0 Nessus Scansione e Report.mp4 (33.49 MiB)

- 4. V2.0 Nexpose installazione, utilizzo e report.mp4 (40.7 MiB)

-

7. VERSIONE 2.0 SESTO PASSO Attacca il Sistema!

- 1. V2.0 Introduzione alla Fase di Exploitation.mp4 (22.17 MiB)

- 2. V2.0 Effettuare Password Cracking - Hydra.mp4 (18.95 MiB)

- 3. V2.0 Attacco MITM e Sniffing delle Credenziali.mp4 (58.57 MiB)

- 4. V2.0 Primo Avvio di Armitage.mp4 (24.35 MiB)

- 5. V2.0 Analisi Interfaccia di Armitage.mp4 (8.4 MiB)

- 6. V2.0 Exploitation del Servizio FTP.mp4 (18.66 MiB)

- 7. V2.0 Exploitation del Servizio IRC e Java.mp4 (27.11 MiB)

- 8. V2.0 Exploitation Eternalblue.mp4 (29.83 MiB)

- 9. V2.0 Installazione del software Icecast ed Exploitation.mp4 (50.36 MiB)

- 10. V2.0 La Migrazione dei Processi.mp4 (36.66 MiB)

- 11. V2.0 Elevamento Privilegi Windows 10 UAC Vs Windows 7.mp4 (59.75 MiB)

- 12. V2.0 Persistenza ed eliminazione tracce.mp4 (40.25 MiB)

-

8. VERSIONE 2.0 SETTIMO PASSO Attacca la Web Application!

- 1. V2.0 La sicurezza nelle Web Application.mp4 (20.63 MiB)

- 2. V2.0 Installazione delle OWASP Broken Web Apps.mp4 (35.19 MiB)

- 3. V2.0 Footprinting del Web Server.mp4 (37.6 MiB)

- 4. V2.0 Strumenti di Network Monitoring.mp4 (34.89 MiB)

- 5. V2.0 PRTG Network Monitor e Web Server.mp4 (53.09 MiB)

- 6. V2.0 Installazione e Utilizzo di Acunetix Web Vulnerability Scanner.mp4 (54.9 MiB)

- 7. V2.0 Installazione e Utilizzo di VEGA.mp4 (35.97 MiB)

- 8. V2.0 Installazione e Utilizzo di Syhunt Hybrid.mp4 (24.51 MiB)

-

9. Versione 2.0 OTTAVO PASSO Attacca la Rete Locale!

- 1. V2.0 Introduzione Attacchi alla Rete Locale.mp4 (11.05 MiB)

- 2. V2.0 Installazione Cisco Packet Tracer.mp4 (37.64 MiB)

- 3. V2.0 L'Interfaccia di Cisco Packet Tracer.mp4 (17.55 MiB)

- 4. V2.0 Analisi Funzionamento di uno Switch.mp4 (41.9 MiB)

- 5. V2.0 Analisi Funzionamento di un Router - Prima Parte.mp4 (25.28 MiB)

- 6. V2.0 Analisi Funzionamento di un Router - Seconda Parte.mp4 (47.52 MiB)

- 7. V2.0 Simulazione del Servizio DHCP.mp4 (31.7 MiB)

- 8. V2.0 Simulazione del Servizio DNS.mp4 (36.44 MiB)

- 9. V2.0 Utilizzo di Base di Wireshark.mp4 (37.45 MiB)

- 10. V2.0 Analisi Grafica del Traffico di Rete - Colasoft CAPSA.mp4 (44.77 MiB)

- 11. V2.0 Il MAC Spoofing.mp4 (51.44 MiB)

- 12. V2.0 Simulazione Attacco DHCP Starvation.mp4 (22.64 MiB)

-

10. Versione 2.0 NONO PASSO Mettiamo insieme il tutto!

- 1. V2.0 Introduzione al sito VulnHub ed Hack The Box.mp4 (50.05 MiB)

- 2. V2.0 Installazione DC1.mp4 (28.5 MiB)

- 3. V2.0 Fase di Discovery su DC-1 e Scansione.mp4 (49.18 MiB)

- 4. V2.0 Fase di Exploitation su DC-1.mp4 (28.23 MiB)

- 5. V2.0 Import della Macchina Virtuale Lampiao.mp4 (45.5 MiB)

- 6. V2.0 Exploit della Macchina Virtuale Lampiao.mp4 (45.89 MiB)

- 7. V2.0 Dimostrazione Exploit di una VM complessa Hack The Box.mp4 (99.94 MiB)

- 8. V2.0 Ci facciamo un report professionale Pentest.ws.mp4 (46.26 MiB)

-

11. Versione 2.0 DECIMO PASSO E adesso cosa faccio

- 1. Dove Vuoi andare oggi.mp4 (24.59 MiB)

-

12. PRIMO PASSO Preparati all'Attacco!

- 1. La Creazione del Laboratorio.mp4 (15.74 MiB)

- 2. Se non trovi le Risorse..eccole!.mp4 (20.13 MiB)

- 3. Installazione di Oracle Virtualbox.mp4 (37.15 MiB)

- 4. Scaricamento Immagine Kali Linux.mp4 (25.69 MiB)

- 5. Installazione di Kali Linux.mp4 (76.76 MiB)

- 6. Adattatori di Rete - Modalità NAT.mp4 (42.49 MiB)

- 7. Adattatori di Rete - Modalità Host-Adapter.mp4 (23.15 MiB)

- 8. Acquisizione degli Snapshot.mp4 (25.5 MiB)

- 9. Scaricamento Immagine Windows 7.mp4 (19.46 MiB)

- 10. Installazione di Windows 7.mp4 (32.55 MiB)

- 11. Test di Comunicazione KaliWindows 7.mp4 (63.37 MiB)

- 12. Installazione Metasploitable 3.mp4 (56.29 MiB)

- 13. Installazione Metasploitable 2.mp4 (62.65 MiB)

-

13. SECONDO PASSO Raccogli le Informazioni!

- 1. Introduzione alla Raccolta delle Informazioni.mp4 (25.79 MiB)

- 2. L'utilità delle Mappe Mentali.mp4 (23.25 MiB)

- 3. La Raccolta delle Informazioni in Semplici Passi.mp4 (21.03 MiB)

- 4. Utilizzo di base di Google e Bing.mp4 (32.73 MiB)

- 5. Gli Operatori Avanzati in Google.mp4 (18.08 MiB)

- 6. Ricerca Avanzata in Google.mp4 (16.3 MiB)

- 7. Il Google Hacking Database - GHDB.mp4 (33.44 MiB)

- 8. Utilizzo di Google Search Diggity.mp4 (33.68 MiB)

- 9. Localizzazione con Google Maps e Bing Maps.mp4 (28.9 MiB)

- 10. Raccogliere Informazioni sulle Persone.mp4 (15.41 MiB)

- 11. Webmii.com per l'acquisizione di Informazioni.mp4 (91.11 MiB)

- 12. Maltego e l'Analisi delle Relazioni.mp4 (43.13 MiB)

- 13. Analisi dei Principali Job Search Sites.mp4 (29.1 MiB)

- 14. L'Utilità di Blog - Forum - Social Media.mp4 (25.51 MiB)

- 15. Analisi di Base di un Sito Web.mp4 (17.53 MiB)

- 16. Netcraft - Website Informer - Firebug - Shodan.mp4 (63.98 MiB)

- 17. Estrarre Informazioni con Web Data Extractor.mp4 (41.3 MiB)

- 18. Effettuare la Copia di un Sito Web.mp4 (24.04 MiB)

- 19. Tornare Indietro nel Tempo - Wayback Machine.mp4 (44.12 MiB)

- 20. Monitoraggio dei Cambiamenti di un Sito Web.mp4 (22.58 MiB)

- 21. FOCA e l'Estrazione dei Metadati.mp4 (51.15 MiB)

- 22. Tracciare le email - Email Tracker Pro.mp4 (103.63 MiB)

- 23. Interrogazioni con WHOIS.mp4 (53.14 MiB)

- 24. Analisi del DNS.mp4 (44.23 MiB)

- 25. Tracciare i Pacchetti di Rete - Visual Route.mp4 (38.34 MiB)

- 26. Realizziamo la Mappa Finale.mp4 (19.83 MiB)

-

14. TERZO PASSO Scansiona la Rete!

- 1. Installazione di GNS3.mp4 (58.09 MiB)

- 2. Test di Comunicazione con GNS3.mp4 (44.91 MiB)

- 3. Introduzione alla Scansione della Rete.mp4 (34.2 MiB)

- 4. Realizzazione del Diagramma di Rete.mp4 (33.54 MiB)

- 5. Scenario LAN e Configurazione di GNS3.mp4 (55.7 MiB)

- 6. Configurazione Router CISCO con GNS3.mp4 (69.45 MiB)

- 7. Integrazione Kali Linux con GNS3.mp4 (87.19 MiB)

- 8. Rilevamento della Rete con Zenmap su GNS3.mp4 (66.09 MiB)

- 9. Manipolazione dei Pacchetti con Colasoft Packet Builder.mp4 (31.8 MiB)

- 10. Creazione Pacchetto ARP.mp4 (92.76 MiB)

- 11. Creazione Pacchetto IPTCP.mp4 (73.89 MiB)

- 12. PacketPlayer e l'Invio Massivo di Pacchetti.mp4 (37.01 MiB)

- 13. Tecnica del Ping Sweep.mp4 (66.25 MiB)

- 14. QuickScan con Zenmap e GNS3.mp4 (80.43 MiB)

- 15. Installazione di un Honeypot - KFsensor.mp4 (33.74 MiB)

- 16. Dimostrazione di Utilizzo di KFsensor.mp4 (19.13 MiB)

- 17. KFsensor e Zenmap Scansioni Varie.mp4 (42.92 MiB)

- 18. Metasploitable 2 e Zenmap Scansioni Varie.mp4 (53.76 MiB)

- 19. Automazione con NetScan Tool.mp4 (65.08 MiB)

- 20. Topologia di Rete con Network Topology Mapper.mp4 (42.71 MiB)

-

15. QUARTO PASSO Enumera le Risorse!

- 1. Introduzione all'Enumerazione.mp4 (26.97 MiB)

- 2. Il Servizio Netbios.mp4 (45.17 MiB)

- 3. Enumerazione del Servizio Netbios.mp4 (99.71 MiB)

- 4. Enumerazione del Servizio SNMP.mp4 (55.47 MiB)

- 5. Enumerazione del Servizio LDAP.mp4 (70.05 MiB)

- 6. Enumerazione del Servizio NTP.mp4 (69.23 MiB)

- 7. Enumerazione del Servizio SMTP.mp4 (53.53 MiB)

- 8. Enumerazione del servizio DNS e Trasferimento di Zona.mp4 (37.03 MiB)

- 9. Le Password di Default.mp4 (20.12 MiB)

-

16. QUINTO PASSO Identifica le Vulnerabilità!

- 1. Introduzione alla Ricerca delle Vulnerabilità.mp4 (55.09 MiB)

- 2. Installazione di OpenVAS su Kali Linux.mp4 (38.2 MiB)

- 3. Fase di SETUP di OpenVAS.mp4 (23.99 MiB)

- 4. Lancio Scansione e Analisi Risultati con OpenVAS.mp4 (60.18 MiB)

- 5. OpenVAS e la Generazione di Report.mp4 (30.81 MiB)

- 6. Installazione di Retina Scanner.mp4 (31.79 MiB)

- 7. Lancio Scansione con Retina Scanner.mp4 (45.22 MiB)

- 8. Analisi dei Risultati con Retina Scanner.mp4 (74.94 MiB)

- 9. Installazione di Nexpose.mp4 (34.47 MiB)

- 10. Prima Scansione con Nexpose.mp4 (27.32 MiB)

- 11. Analisi della Scansione con Nexpose.mp4 (46.35 MiB)

- 12. Installazione di Nessus.mp4 (17.18 MiB)

- 13. Analisi della Scansione con Nessus.mp4 (22.75 MiB)

-

17. SESTO PASSO Attacca il Sistema!

- 1. Introduzione alla Fase di Exploitation.mp4 (26.32 MiB)

- 2. Effettuare Password Cracking - Hydra.mp4 (115.54 MiB)

- 3. Attacco MITM e Sniffing delle Credenziali.mp4 (43.85 MiB)

- 4. Primo Avvio di Armitage.mp4 (46.22 MiB)

- 5. Analisi Interfaccia di Armitage.mp4 (15.73 MiB)

- 6. Armitage VS Metasploitable 2.mp4 (19.45 MiB)

- 7. Exploitation del Servizio FTP.mp4 (39.13 MiB)

- 8. Exploitation del Servizio IRC.mp4 (16.96 MiB)

- 9. Exploitation del Servizio Java-RMI.mp4 (20.9 MiB)

- 10. Exploitation di Metasploitable 3 con Eternalblue.mp4 (37.3 MiB)

- 11. Installazione del software Icecast.mp4 (37.04 MiB)

- 12. Exploitation Icecast su Windows 7.mp4 (28.49 MiB)

- 13. La Migrazione dei Processi.mp4 (44.53 MiB)

- 14. Elevamento dei Privilegi con UAC Disabilitata.mp4 (48.83 MiB)

- 15. Elevamento dei Privilegi con UAC Abilitata.mp4 (50.51 MiB)

- 16. Installazione di Backdoor e Persistenza.mp4 (46.48 MiB)

- 17. Attività di Post-Exploitation.mp4 (20.74 MiB)

-

18. SETTIMO PASSO Attacca la Web Application!

- 1. La sicurezza nelle Web Application.mp4 (21.23 MiB)

- 2. Installazione delle OWASP Broken Web Apps.mp4 (72.11 MiB)

- 3. Footprinting del Web Server.mp4 (38.63 MiB)

- 4. Strumenti di Network Monitoring.mp4 (70.21 MiB)

- 5. PRTG Network Monitor e Web Server.mp4 (43.74 MiB)

- 6. Installazione e Utilizzo di Acunetix Web Vulnerability Scanner.mp4 (70.85 MiB)

- 7. Installazione e Utilizzo di VEGA.mp4 (29.72 MiB)

- 8. Installazione e Utilizzo di Syhunt Hybrid.mp4 (31.56 MiB)

-

19. OTTAVO PASSO Attacca la Rete Locale!

- 1. Introduzione Attacchi alla Rete Locale.mp4 (15.32 MiB)

- 2. Installazione Cisco Packet Tracer.mp4 (51.88 MiB)

- 3. L'Interfaccia di Cisco Packet Tracer.mp4 (13.46 MiB)

- 4. Analisi Funzionamento di uno Switch.mp4 (46.95 MiB)

- 5. Analisi Funzionamento di un Router - Prima Parte.mp4 (27.13 MiB)

- 6. Analisi Funzionamento di un Router - Seconda Parte.mp4 (52.06 MiB)

- 7. Simulazione del Servizio DHCP.mp4 (24.7 MiB)

- 8. Simulazione del Servizio DNS.mp4 (30.91 MiB)

- 9. Utilizzo di Base di Wireshark.mp4 (54.59 MiB)

- 10. Analisi Grafica del Traffico di Rete - Colasoft CAPSA.mp4 (63.51 MiB)

- 11. Analisi Traffico di Rete - Microsoft Message Analyzer.mp4 (43.27 MiB)

- 12. Il MAC Spoofing.mp4 (84.44 MiB)

- 13. Simulazione Attacco DHCP Starvation.mp4 (23.84 MiB)

-

20. NONO PASSO Mettiamo Insieme il Tutto!

- 1. Introduzione al sito VulnHub.mp4 (37.62 MiB)

- 2. Import della Macchina Virtuale DC-1.mp4 (53.31 MiB)

- 3. Fase di Discovery su DC-1.mp4 (41.39 MiB)

- 4. Scansione della Rete - DC1.mp4 (45.7 MiB)

- 5. Fase di Exploitation su DC-1.mp4 (40.7 MiB)

- 6. Import della Macchina Virtuale Lampiao.mp4 (19.37 MiB)

- 7. Fase di Discovery su Lampiao.mp4 (16.12 MiB)

- 8. Scansione della Rete - Lampiao.mp4 (52.79 MiB)

- 9. Fase di Exploitation su Lampiao.mp4 (39.43 MiB)

-

21. DECIMO PASSO E Adesso Cosa Faccio

- 1. Una Super Sorpresa!.mp4 (54.13 MiB)

-

22. DEBUG Come risolvere i problemi del laboratorio

- 1. Errore Intel-VT e AMD-V quando lancio una macchina in Virtual Box.mp4 (17.21 MiB)

-

Trackers

- udp://tracker.coppersurfer.tk:6969/announce

- udp://tracker.opentrackr.org:1337/announce

- udp://9.rarbg.to:2960/announce

- udp://9.rarbg.com:2800/announce

- udp://p4p.arenabg.com:1337/announce

- udp://ipv4.tracker.harry.lu:80/announce

- http://t.nyaatracker.com/announce

- http://retracker.mgts.by:80/announce

- http://tracker.torrentyorg.pl:80/announce

- http://pt.lax.mx:80/announce

Commenti

Non ci sono commenti.

Accedi o iscriviti a ilCorSaRoNeRo per commentare questo torrent.