Udemy - Hacker Game Sfide per Aspiranti Ethical Hacker! [VideoCorso Ita]

Informazioni

1

1

614

Ultimo aggiornamento: 2026-03-02 23:43

Seed

Leech

Completi

Hash:

826773fb972e2fac8897d336a33f2d84565b8fc7

Download

Faceva sì che tutti, piccoli e grandi, ricchi e poveri, liberi e schiavi ricevessero un marchio sulla mano destra e sulla fronte e che nessuno potesse comprare o vendere se non chi avesse il marchio,

cioè il nome della bestia o il numero del suo nome.

VARIANTE

La Verità vi farà Liberi

Udemy - Hacker Game

Sfide per Aspiranti Ethical Hacker! [Ita]

*Si desidera ringraziare l autore Originale

Cosa Imparerai

-Il corso è orientato a tutti quelli che vogliono avvicinarsi al pentesting ed all'exploitation di macchine windows e linux

Descrizione

L'obiettivo di questo corso è quello di mostrarti, passo dopo passo, come si risolve una sfida di tipo CTF!

CTF significa "Capture The Flag" ed è proprio quello che faremo: cercheremo di ottenere una SHELL PRIVILEGIATA (scoprirai poi a cosa ci stiamo riferendo!) e ci confronteremo con decine di macchine virtuali Windows e Linux.

Macchine virtuali pronte all'uso, non dovrai fare altro che avviarle e dimostrare le tue abilità utilizzando le TECNICHE DI HACKING che ti verranno mostrate nel corso.

Infatti, il corso è diviso in due parti:

-Una parte più teorica (anche se ci saranno molti esempi pratici!).

-Una parte esclusivamente pratica.

Non è necessario che tu abbia già delle competenze specifiche, partiremo da zero e cercheremo di dare per scontato meno argomenti possibili!

E poi non dovrai preoccuparti: se avrai qualche dubbio, all'interno del corso troverai un'area riservata per le domande e risposte.

Che tu voglia diventare o meno un ETHICAL HACKER, ti assicuriamo che ti divertirai moltissimo e la soddisfazione sarà enorme quando vedrai migliorare, sempre più, le tue abilità!

Il viaggio sarà entusiasmante e il percorso che affronteremo insieme consisterà principalmente in queste fasi:

-SCANSIONE della macchina virtuale.

-ENUMERAZIONE dei servizi.

-EXPLOITATION di una o più vulnerabilità.

-ESCALATION dei privilegi

E allora cos'altro aspetti?

"È la tua ultima occasione, se rinunci non ne avrai altre. Pillola azzurra, fine della storia: domani ti sveglierai in camera tua, e crederai a quello che vorrai. Pillola rossa, resti nel paese delle meraviglie, e vedrai quant'è profonda la tana del bianconiglio. Ti sto offrendo solo la verità, ricordalo. Niente di più."

Ci vediamo dentro!

A chi è rivolto questo corso

-Chiunque è già presente nel campo IT, chiunque opera o vuole operare nel mondo Ethical Hacking e pentesting e qualsiasi amatore od hobbista che voglia avvicinarsi al mondo dell'hacking con un po' di conoscenza pregressa.

Requisiti

*Bisogna avere una buona conoscenza dei sistemi operativi Linux, Windows, reti e delle tecniche ma nel corso vengono trattate tutte in maniera esplicativa prima della parte pratica.

Il Corso è composto da:

Files

-

Udemy - Hacker Game Sfide per Aspiranti Ethical Hacker! [Ita]

-

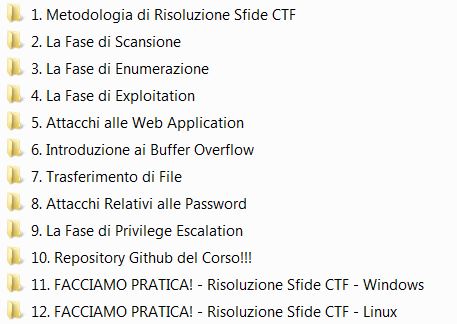

1. Metodologia di Risoluzione Sfide CTF

- 1. Introduzione alla metodologia CTF.mp4 (31.4 MiB)

- 2.1 workbook_corso_ctf.pdf (27.6 MiB)

- 2. Architettura di rete di riferimento.mp4 (31.56 MiB)

- 3. Capture The Flag VS Penetration Testing.mp4 (33.81 MiB)

- 4. Attività di un Ethical Hacking.mp4 (20.67 MiB)

- 5. Le competenze richieste.mp4 (35.7 MiB)

- 6. Cosa serve per partire.mp4 (40.45 MiB)

- 7. Diagramma di rete.mp4 (24.29 MiB)

- 8. Il ruolo dell'automazione.mp4 (23.32 MiB)

- 9. Processo di Risoluzione Sfide CTF.mp4 (50.48 MiB)

-

2. La Fase di Scansione

- 1. Il processo di scansione.mp4 (49.19 MiB)

- 2. Tool di scansione di una rete.mp4 (37.95 MiB)

- 3. Presentazione di HTB e VulnHub.mp4 (30.26 MiB)

- 4. Verifica della raggiungibilità di una macchina.mp4 (10.52 MiB)

- 5. NMAP - Rilevamento PorteServizi.mp4 (51.51 MiB)

- 6.1 1_12_comandiUtiliNmapMasscan.txt (317 B)

- 6. MASSCAN - Rilevamento PorteServizi.mp4 (26.84 MiB)

- 7.1 1_13_scansione_rete_metasploit.txt (143 B)

- 7. METASPLOIT - Rilevamento PorteServizi.mp4 (40.14 MiB)

- 8. Diario delle attività con Pentest-ws.mp4 (23.84 MiB)

-

3. La Fase di Enumerazione

- 1. Introduzione al processo di Enumerazione.mp4 (19.9 MiB)

- 2. Il processo di Enumerazione.mp4 (56.71 MiB)

- 3.1 PROCESSO DI ENUMERAZIONE.docx (13.21 KiB)

- 3. Enumerazione - Considerazione sul numero di servizi.mp4 (19.15 MiB)

- 4. Enumerazione del protocollo FTP - Masscan.mp4 (31.59 MiB)

- 5. Enumerazione del protocollo FTP - TelnetNetcat.mp4 (42.75 MiB)

- 6.1 2_23_comandiSMBclient.txt (97 B)

- 6. Enumerazione del protocollo SMB - Introduzione.mp4 (27.74 MiB)

- 7. Enumerazione del protocollo SMB - Elenco Share.mp4 (37.79 MiB)

- 8. Utilizzo di KeepNote.mp4 (9.73 MiB)

- 9. Enumerazione del protocollo HTTP - Introduzione.mp4 (28.28 MiB)

- 10. Utilizzo dello script AutoRecon.mp4 (60.46 MiB)

- 11. Processo di Enumerazione - Conclusione.mp4 (13.16 MiB)

-

4. La Fase di Exploitation

- 1. Introduzione al processo di Exploitation.mp4 (35.83 MiB)

- 2. ExploitDB - Rapid7 - Google.mp4 (38.21 MiB)

- 3. Automatic Exploitation VS Manual Exploitation.mp4 (27.04 MiB)

- 4.1 3_32_reverseShellBindShell.txt (223 B)

- 4. Bind Shell VS Reverse Shell - Teoria.mp4 (27.27 MiB)

- 5. Reverse Shell con Netcat.mp4 (24.28 MiB)

- 6. Bind Shell con Netcat.mp4 (19.06 MiB)

- 7.1 SHELL INTERATTIVA VS SHELL NON INTERATTIVA.docx (13.04 KiB)

- 7. Spawn a Shell - Teoria e Pratica.mp4 (23.2 MiB)

- 8.1 3_33_altreShell.txt (474 B)

- 8. Altre tipologie di Shell.mp4 (32.68 MiB)

- 9. Exploitation - Approcci differenti.mp4 (42.9 MiB)

- 10. Introduzione a Metasploit.mp4 (22.49 MiB)

- 11. Il processo di Exploitation con Metasploit.mp4 (35.75 MiB)

- 12. Exploit VS Payload.mp4 (14.64 MiB)

- 13. Servizio Vsftpd 2.3.4 - Scelta dell'Exploit.mp4 (32.11 MiB)

- 14. Exploitation del servizio SMB con Metasploit.mp4 (28.2 MiB)

- 15. La shell Meterpreter.mp4 (25.64 MiB)

- 16.1 3_45_ms17_010.txt (603 B)

- 16. EthernalBlue - Exploitation Manuale.mp4 (94.45 MiB)

- 17. EthernalBlue - Exploitation con Metasploit.mp4 (33.21 MiB)

- 18. Msfvenon - Teoria.mp4 (40.43 MiB)

- 19. Msfvenon - Pratica.mp4 (24.89 MiB)

-

5. Attacchi alle Web Application

- 1. Attacchi alle Web Application.mp4 (28.95 MiB)

- 2. Enumerazione di un Web Application.mp4 (31.22 MiB)

- 3. Proxy - Utilizzo di Burp Suite - Teoria.mp4 (27.68 MiB)

- 4. Proxy - Utilizzo di Burp Suite - Pratica.mp4 (34.02 MiB)

- 5. Le vulnerabilità delle Web Application.mp4 (41.25 MiB)

- 6. Cross Site Scripting - Teoria.mp4 (22.13 MiB)

- 7. Cross Site Scripting - Verifica della vulnerabilità.mp4 (9.43 MiB)

- 8. Reflected XSS - Teoria e Pratica.mp4 (16.12 MiB)

- 9. Stored XSS - Teoria e Pratica.mp4 (19.8 MiB)

- 10. DOM based XSS - Teoria e Pratica.mp4 (8.22 MiB)

- 11. Cross Site Request Forgery - Teoria.mp4 (14.37 MiB)

- 12. Cross Site Request Forgery - Pratica.mp4 (54.82 MiB)

- 13. Path Traversal & Local File Inclusion (LFI) & Remote File Inclusion (RFI).mp4 (17.72 MiB)

- 14. Local File Inclusion (LFI) - Pratica.mp4 (35.27 MiB)

- 15. Remote File Inclusion (LFI) - Pratica.mp4 (16.45 MiB)

- 16. Path Traversal - Pratica.mp4 (33.04 MiB)

- 17. Command Injection - Teoria e Pratica.mp4 (20.42 MiB)

- 18. SQL Injection - Teoria.mp4 (16.57 MiB)

- 19. SQL Injection - Ricerca colonne vulnerabili.mp4 (12.9 MiB)

- 20. Blind SQL Injection - Metodo GET.mp4 (30.02 MiB)

- 21. Blind Time Based SQL Injection - Metodo GET.mp4 (17.91 MiB)

- 22. Blind Boolean SQL Injection - Metodo POST.mp4 (12.1 MiB)

- 23. Error Based SQL Injection - Metodo POST.mp4 (16.53 MiB)

-

6. Introduzione ai Buffer Overflow

- 1. Introduzione allo STACK.mp4 (23.78 MiB)

- 2. Stack Overflow - Esempio semplice.mp4 (32.87 MiB)

- 3. Heap & Heap Corruption.mp4 (32.31 MiB)

- 4. Schema di memoria & Shellcode.mp4 (21.42 MiB)

- 5. Introduzione ai Debugger.mp4 (14.88 MiB)

- 6. Syscall WRITE - Teoria.mp4 (31.54 MiB)

- 7. Syscall WRITE - Codice Assembler.mp4 (26.93 MiB)

- 8. Syscall WRITE - Segmentation Fault.mp4 (11.53 MiB)

- 9. Syscall WRITE - Esecuzione con uscita gestita.mp4 (19.62 MiB)

- 10. Syscall WRITE - Utilizzo del Debugger.mp4 (50.79 MiB)

- 11. Disassembler programma in C.mp4 (18.2 MiB)

- 12. BUFFER OVERFLOW - Scrittura del codice.mp4 (16.54 MiB)

- 13. BUFFER OVERFLOW - Test del codice.mp4 (13.75 MiB)

- 14. BUFFER OVERFLOW - Analisi con GBD.mp4 (16.95 MiB)

- 15. BUFFER OVERFLOW - Verifica manuale.mp4 (45.97 MiB)

- 16. BUFFER OVERFLOW - Alterazione del flusso.mp4 (48.68 MiB)

-

7. Trasferimento di File

- 1.1 4_46_trasferimentoFile.txt (1.01 KiB)

- 1. Trasferimento di File - Webserver APACHE.mp4 (28.78 MiB)

- 2. Trasferimento di File - Webserver PYTHON.mp4 (14.69 MiB)

- 3. Trasferimento di File - Netcat.mp4 (14.65 MiB)

- 4. Trasferimento di File - FTP Server.mp4 (20.43 MiB)

- 5.1 4_50_HTTP_and_VBScript.txt (1.48 KiB)

- 5. Trasferimento di File - VBscript & HTTP.mp4 (42.19 MiB)

- 6. Trasferimento di File - SMB Server.mp4 (14.77 MiB)

- 7. Trasferimento di File - Powershell.mp4 (10.98 MiB)

-

8. Attacchi Relativi alle Password

- 1.1 6_60_passwordAttack.txt (753 B)

- 1. Password Attack - Teoria.mp4 (47.27 MiB)

- 2. SSH - Brute forcing con Hydra.mp4 (16.88 MiB)

- 3. MD5 - Hashcat.mp4 (14.4 MiB)

-

9. La Fase di Privilege Escalation

- 1. Privilege Escalation - Teoria.mp4 (43.57 MiB)

- 2.1 7_64_localExploitSuggesterMEtasploit.txt (175 B)

- 2. Local Exploit Suggester - Teoria & Pratica.mp4 (51.66 MiB)

- 3. Windows Privilege Escalation - Teoria.mp4 (59.78 MiB)

- 4.1 7_65_windowsPrivilegeEscalation.txt (500 B)

- 4. Windows Privilege Escalation - Risorse.mp4 (31.44 MiB)

- 5. Linux Privilege Escalation - Teoria.mp4 (34.58 MiB)

- 6.1 7_66_LinuxPrivilegeEscalation.txt (410 B)

- 6. Linux Privilege Escalation - Risorse.mp4 (32.29 MiB)

-

10. Repository Github del Corso!!!

- 1. Ecco il repository degli appunti e delle applicazioni!.html (191 B)

-

11. FACCIAMO PRATICA! - Risoluzione Sfide CTF - Windows

- 1. BLUE - Windows - Easy.mp4 (47.13 MiB)

- 2. GRANDPA - Windows - Easy.mp4 (84.95 MiB)

- 3. LEGACY - Windows - Easy.mp4 (45.03 MiB)

- 4. GRANNY - Windows - Easy.mp4 (76.53 MiB)

- 5. DEVEL - Windows - Easy.mp4 (134.23 MiB)

- 6. OPTIMUM - Windows - Easy.mp4 (58.3 MiB)

- 7. JERRY - Windows - Easy.mp4 (71.3 MiB)

- 8. CHATTERBOX - Windows - EasyMedium - USER Flax.mp4 (94.19 MiB)

- 9. CHATTERBOX - Windows - EasyMedium - ROOT Flag.mp4 (19.75 MiB)

- 10. BASTION - Windows - EasyMedium - USER Flag.mp4 (102.35 MiB)

- 11. BASTION - Windows - EasyMedium - ROOT Flag.mp4 (44.61 MiB)

- 12. HEIST - Windows - Medium - USER Flag.mp4 (115.6 MiB)

- 13. HEIST - Windows - Medium - ROOT Flag.mp4 (74.68 MiB)

- 14. ACTIVE - Windows - Medium - USER Flag.mp4 (49.34 MiB)

- 15. ACTIVE - Windows - Medium - ROOT Flag.mp4 (45.1 MiB)

- 16. BOUNTY - Windows - Medium - USER Flag.mp4 (96.65 MiB)

- 17. BOUNTY - Windows - Medium - ROOT Flag.mp4 (77.91 MiB)

- 18. FOREST - Windows - MediumHard - USER Flag.mp4 (124.06 MiB)

- 19. FOREST - Windows - MediumHard - ROOT Flag.mp4 (205.5 MiB)

- 20. NEW! MONTEVERDE - Windows - Medium - USER.mp4 (140.69 MiB)

- 21. NEW! - MONTEVERDE - Windows - Medium - ROOT.mp4 (49.67 MiB)

- 22. NEW! RESOLUTE - Windows - MediumHard - USER.mp4 (74.21 MiB)

- 23. NEW!! RESOLUTE - Windows - MediumHard - ROOT.mp4 (85.87 MiB)

-

12. FACCIAMO PRATICA! - Risoluzione Sfide CTF - Linux

- 1. BASHED - Linux - Easy - USER Flag.mp4 (86.13 MiB)

- 2. BASHED - Linux - Difficoltà Facile -ROOT Flag.mp4 (41.41 MiB)

- 3. MIRAI - Linux - Easy.mp4 (44.82 MiB)

- 4. LAME - Linux - Easy.mp4 (58.01 MiB)

- 5. BEEP - Linux - Easy.mp4 (110.15 MiB)

- 6. BLOCKY - Linux - Easy.mp4 (79.87 MiB)

- 7. JEEVES - Linux - Medium - USER Flag.mp4 (51.55 MiB)

- 8. JEEVES - Linux - Medium - ROOT Flax.mp4 (72.08 MiB)

- 9. LACASADEPAPEL - Linux - MediumHard - USER Flag.mp4 (239.48 MiB)

- 10. LACASADEPAPEL - Linux - MediumHard - ROOT Flag.mp4 (85.79 MiB)

-

Trackers

- udp://tracker.coppersurfer.tk:6969/announce

- udp://tracker.opentrackr.org:1337/announce

- http://tracker.tntvillage.scambioetico.org:2710/announce

- udp://9.rarbg.to:2960/announce

- udp://9.rarbg.com:2800/announce

- udp://p4p.arenabg.com:1337/announce

- udp://ipv4.tracker.harry.lu:80/announce

- http://t.nyaatracker.com/announce

- http://retracker.mgts.by:80/announce

- http://tracker.torrentyorg.pl:80/announce

- http://pt.lax.mx:80/announce

Commenti

Non ci sono commenti.

Accedi o iscriviti a ilCorSaRoNeRo per commentare questo torrent.